1.漏洞公告

近日,Apache ShardingSphere更新发布了4.0.1之前版本中存在远程代码执行漏洞的补丁公告,源码修补实际在2月份已更新完成,相关链接:https://github.com/apache/incubator-shardingsphere/releases。

根据公告,此次补丁增加了ClassFilterConstructor来限制YAML的不安全的反序列化,对未补丁的版本,恶意攻击者可以通过构造特定的YAML语句达到命令执行的效果,成功利用该漏洞能获取目标系统管理权限,建议尽快升级到漏洞修复后的版本或采取临时缓解措施加固系统。

2.影响范围

Apache ShardingSphere远程代码执行漏洞影响以下版本:

Apache ShardingSphere < 4.0.1,建议更新4.0.1以上版本

官方下载:

https://archive.apache.org/dist/incubator/shardingsphere/

GitHub下载地址:

https://github.com/apache/incubator-shardingsphere/releases

3.漏洞描述

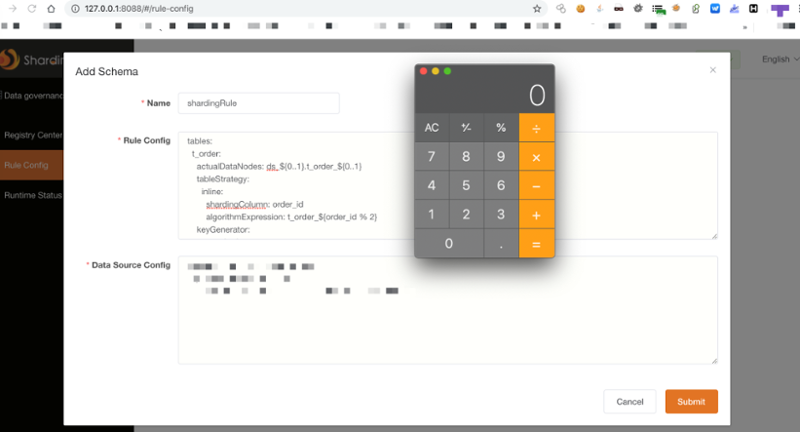

根据分析,Apache ShardingSphere未限制的YAML解析可能导致不安全反序列化漏洞,恶意攻击者可以通过默认用户名和密码:admin/admin登录后,构造特定的YAML语句达到命令执行的效果:

建议尽快升级到漏洞修复后的版本或采取临时缓解措施加固系统。

4.缓解措施

高危:目前漏洞细节和利用代码暂未公开,但可以通过补丁对比方式定位漏洞触发点并开发漏洞利用代码,安全专家团队已验证该漏洞的可利用性,建议及时测试并更新到漏洞修复后的版本,或部署必要的安全防护设备拦截恶意攻击代码。